Trong những ngày cuối tuần, cộng đồng mạng chấn động bởi thông tin mã độc tống tiền (ransomware) Wanna Cryptor đang lây lan với tốc độ nhanh ở nhiều quốc gia trên thế giới. Chỉ trong một khoảng thời gian rất ngắn, Wanna Cryptor đã lây nhiễm hơn 100.000 máy tính tại 74 quốc gia.

Mã độc này khai thác một số lỗ hổng trên hệ điều hành Windows để tấn công vào máy tính với mục tiêu mã hóa dữ liệu để đòi tiền chuộc. Nạn nhân chỉ có 3 ngày để nộp tiền chuộc, sau 3 ngày giá tiền sẽ tăng gấp đôi.

Hệ thống giám sát virus của BKAV bước đầu ghi nhận, đã có những trường hợp lây nhiễm mã độc này tại Việt Nam. Con số này có thể tiếp tục tăng vì hôm nay vẫn đang là ngày nghỉ, nhiều máy tính không bật. Virus có thể bùng phát vào đầu tuần tới, khi mọi người đi làm trở lại.

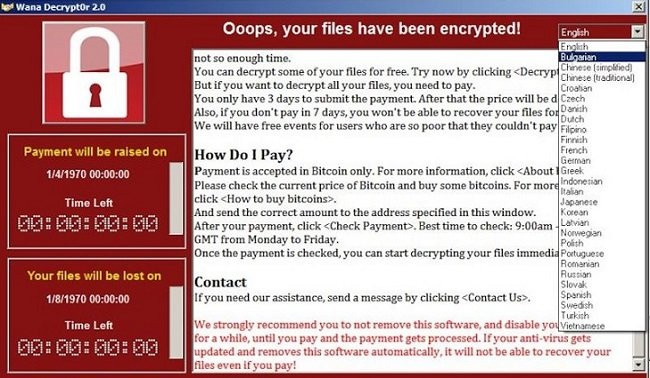

Cửa sổ hiện ra yêu cầu nạn nhân trả tiền chuộc dữ liệu bằng bitcoin.

BKAV cho hay Wanna Crypt0r tấn công vào máy nạn nhận qua file đính kèm email hoặc link độc hại, như các dòng ransomware khác. Tuy nhiên, mã độc này được bổ sung khả năng lây nhiễm trên các máy tính ngang hàng.

Cụ thể, Wanna Crypt0r sẽ quét toàn bộ các máy tính trong cùng mạng để tìm kiếm thiết bị chứa lỗ hổng EternalBlue của dịch vụ SMB (trên hệ điều hành Windows). Từ đó, mã độc có thể lây lan vào các máy có lỗ hổng mà không cần người dùng phải thao tác trực tiếp với file đính kèm hay link độc hại.

Theo các chuyên gia BKAV, đã lâu rồi mới lại xuất hiện loại virus phát tán rộng qua Internet, kết hợp với khai thác lỗ hổng để lây trong mạng LAN. Các virus tương tự trước đây chủ yếu được hacker sử dụng để “ghi điểm” chứ không mang tính chất phá hoại, kiếm tiền trực tiếp. Wanna Crypt0r có thể xếp vào mức nguy hiểm cao nhất vì vừa lây lan nhanh vừa có tính phá hoại nặng nề.

Thống kê từ hệ thống giám sát virus của Bkav trong năm 2016 cho thấy, có tới 16% lượng email lưu chuyển phát tán ransomware. Như vậy cứ nhận được 10 email, người sử dụng sẽ gặp 1,6 email chứa ransomware.

Ông Vũ Ngọc Sơn, Phó chủ tịch phụ trách mảng Chống mã độc (Anti Malware) của Bkav cho biết: “Đúng như nhận định cuối năm ngoái của BKAV, năm 2017 sẽ chứng kiến sự bùng nổ của mã độc tống tiền (ransomware) do có thể mang lại “lợi nhuận” trực tiếp, khổng lồ cho hacker. Kiểu lây nhiễm của mã độc Wanna Cprypt0r tuy không mới, nhưng cho thấy xu hướng tận dụng các lỗ hổng mới để tấn công, kiếm tiền sẽ còn được hacker sử dụng nhiều trong thời gian tới, đặc biệt là các lỗ hổng của hệ điều hành”.

BKAV khuyến cáo người dùng cập nhật bản vá càng sớm càng tốt, bằng cách vào Windows Update → Check for updates để kiểm tra các bản vá mới nhất. Cần khẩn trương backup các dữ liệu quan trọng trên máy tính. Nên mở các file văn bản nhận từ Internet trong môi trường cách ly Safe Run và cài phần mềm diệt virus thường trực trên máy tính để được bảo vệ tự động. Người dùng BKAV Pro đều đã được tự động ngăn chặn những kịch bản khai thác tương tự.

Tối 13/5, trên trang của Bộ Thông tin và Truyền thông, Cục An toàn thông tin đã đưa ra chỉ dẫn các tổ chức, cá nhân thực hiện những biện pháp xử lý khẩn cấp mã độc tống tiền này.

Đối với các cá nhân, Cục An toàn thông tin hướng dẫn cần thực hiện cập nhật ngay các phiên bản hệ điều hành Windows đang sử dụng. Riêng đối với các máy tính sử dụng Windows XP, sử dụng bản cập nhật mới nhất dành riêng cho sự vụ này tại: https://www.microsoft.com/en-us/download/details.aspx?id=55245&WT.mc_id=rss_windows_allproducts hoặc tìm kiếm theo từ khóa bản cập nhật KB4012598 trên trang chủ của Microsoft.

Bên cạnh đó, người dùng cần cập nhật các chương trình Antivius đang sử dụng. Trong trường hợp chưa sử dụng, cần phải cài đặt một phần mềm diệt virus có bản quyền.

Cục An toàn thông tin khuyến cáo người dùng cần thận trọng khi mở các file đính kèm ngay cả khi nhận được từ những địa chỉ quen thuộc: Sử dụng các công cụ kiểm tra phần mềm độc hại trực tuyến hoặc có bản quyền trên máy tính với các file này trước khi mở ra; Không mở các đường dẫn có đuôi .hta hoặc đường dẫn có cấu trúc không rõ ràng, các đường dẫn rút gọn link; Thực hiện biện pháp lưu trữ (backup) dữ liệu quan trọng ngay.

Còn đối với tổ chức, Cục An toàn thông tin hướng dẫn Kiểm tra ngay lập tức các máy chủ và tạm thời khóa (block) các dịch vụ đang sử dụng các cổng 445/137/138/139.

Tiến hành các biện pháp cập nhật sớm, phù hợp theo từng đặc thù cho các máy chủ windows của tổ chức. Tạo các bản snapshot đối với các máy chủ ảo hóa đề phòng việc bị tấn công.- Có biện pháp cập nhật các máy trạm đang sử dụng hệ điều hành Windows.

Cập nhật cơ sở dữ liệu cho các máy chủ Antivirus Endpoint đang sử dụng. Đối với hệ thống chưa sử dụng các công cụ này thì cần triển khai sử dụng các phần mềm Endpoint có bản quyền và cập nhật mới nhất ngay cho các máy trạm.

Tận dụng các giải pháp đảm bảo an toàn thông tin đang có sẵn trong tổ chức như Firewall, IDS/IPS, SIEM…để theo dõi, giám sát và bảo vệ hệ thống trong thời điểm nhạy cảm này. Cập nhật các bản cập nhật từ các hãng bảo mật đối với các giải pháp đang có sẵn. Thực hiện ngăn chặn, theo dõi domains đang được mã độc WannaCry sử dụng, để là xác định được các máy tính bị nhiễm trong mạng để có biện pháp xử lý kịp thời.

Cân nhắc việc ngăn chặn (block) việc sử dung Tor trong mạng nếu doanh nghiệp, tổ chức; Thực hiện biện pháp lưu trữ (backup) dữ liệu quan trọng ngay; Cảnh báo tới người dùng trong tổ chức và thực hiện các biện pháp như nêu trên đối với người dùng; Liên hệ ngay với các cơ quan chức năng cũng như các tổ chức, doanh nghiệp trong lĩnh vực an toàn thông tin để được hỗ trợ khi cần thiết.

Video: Tấn công mạng quy lớn trên toàn cầu, 99 quốc gia bị ảnh hưởng

Bình luận